Imágenes y clonado de discos duros

4.1 Creación y restauración de imágenes maestras de instalación.

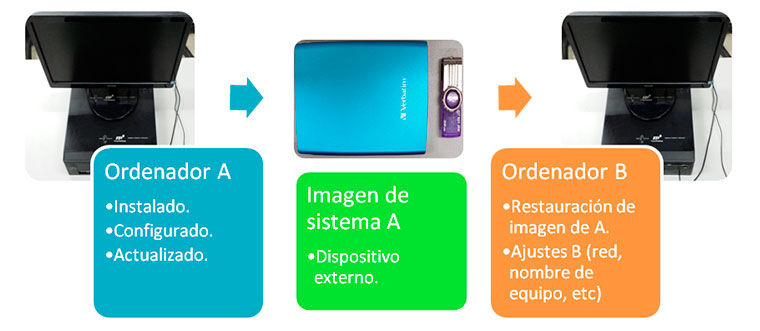

La clonación de discos es el proceso que consiste en copiar exactamente el contenido del disco duro (o de algunas de las particiones de ese disco si contiene más de una) de un ordenador a otro disco, o a un archivo “imagen”. Este trabajo se puede realizar directamente desde un disco a otro, aunque lo más normal es que, el contenido del primer disco se escriba en un archivo de imagen o repositorio (en un medio de almacenamiento externo) como un paso intermedio, para a continuación, escribir el segundo disco con el contenido de la imagen.

Normalmente, el tipo de almacenamiento externo que se utiliza, es un disco duro externo USB, o bien una memoria flash (pendrive o lápiz USB). Aunque en algunos casos es posible instalar un segundo disco duro (abriendo la caja del equipo) y realizar la imagen de sistema o la operación de clonaje de disco duro origen a disco duro destino.

Tres ejemplos de medios de almacenamiento externos.

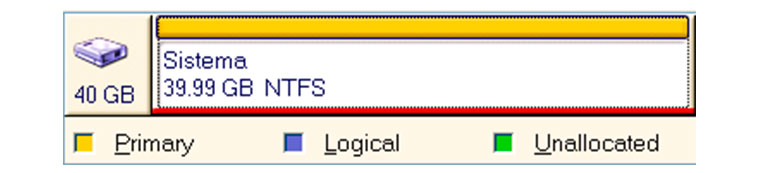

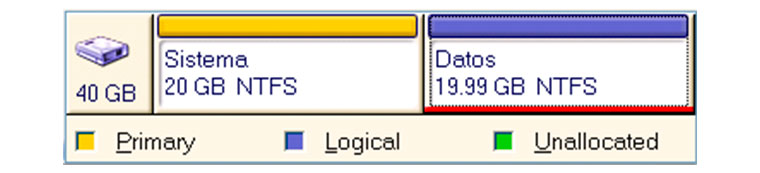

En el presente manual, se va a explicar cómo realizar “imágenes de disco” o “imágenes de sistema”, que se almacenarán tanto en un medio de almacenamiento externo USB, como en otra partición distinta del disco duro donde está instalado el sistema operativo (siempre que el disco duro tenga creada más de una partición).

Ejemplo de un disco duro que tiene una única partición.

Ejemplo de un disco duro que tiene dos particiones.

Es interesante recordar que, si se va a utilizar una memoria flash (pendrive o lápiz USB) o un disco duro externo USB como repositorio de las imágenes creadas, cuanto más rápido sea, menos se tardará en las operaciones de creación y restauración de dicha imagen. Por esa razón, se recomienda utilizar como mínimo dispositivos USB 3.0, y si la imagen se crea en un equipo que tiene conectores USB 2.0 y USB 3.0, se recomienda encarecidamente la utilización del conector USB 3.0.

El objetivo de la creación de “imágenes de sistema” de equipos informáticos, no persigue únicamente clonar instalaciones de “un equipo maestro A” en uno o varios equipos destino, ahorrando mucho tiempo en caso de que se tengan que instalar todos esos equipos destino por el proceso tradicional. Además, proporciona un instrumento muy valioso para recuperar equipos ante catástrofes. El propio “equipo maestro A” una vez realizada la copia de sistema va a formar parte de los equipos que se usan en el centro educativo, por lo que es posible que sufra algún percance (virus, eliminación “accidental” de carpetas y ficheros de sistema, etc.). Dado que se ha creado la imagen de sistema en un dispositivo externo, se puede recuperar dicho equipo en unos minutos (que dependerá del tamaño de la imagen y de la tecnología del equipo). Incluso, si el disco duro se rompiese, se podría instalar otro que tenga como mínimo el espacio de la imagen a restituir, y restaurar la imagen.

Proceso regular de preparación y uso de equipos en los centros educativos.

Queda claro que, la creación de imágenes de equipos perfectamente configurados, actualizados y testeados va a permitir disponer de una herramienta magnífica a la hora de recuperar equipos informáticos tras desastres, que lamentablemente suelen ocurrir. Algunas de estas situaciones catastróficas son conocidas, como por ejemplo:

• CASO 1: Un equipo infectado con un virus que ha destrozado el sistema operativo (eliminando ficheros necesarios para el sistema operativo) y no arranca correctamente.

• CASO 2: Un equipo al que se le ha roto el disco duro, y se dispone de otro disco duro reciclado.

• CASO 3: “Sin querer” alguien ha instalado unos drivers o parches de sistema operativo no adecuados, y el sistema operativo está continuamente reiniciándose, o teniendo errores graves que provocan pantallazos azules en Backup .

• CASO 4: Los navegadores de Internet no funcionan correctamente, ya que se han instalado muchas extensiones o add-ons que no permiten ser desactivados ni desinstalados. Es posible, que algunas de esas aplicaciones sean software malicioso.

• Etc.